Каждый раз переход на всё более новый стандарт сотовой связи означает не только повышение скорости обмена данными, но также позволяет сделать связь более надёжной и защищённой от несанкционированного доступа. Для этого берутся найденные в предыдущих протоколах уязвимости, так и используют новые методы проверки безопасности. В этом плане связь по протоколу 5G обещает оказаться надёжнее связи с использованием протокола 4G (LTE), что, впрочем, не исключает вероятности обнаружения в будущем уязвимостей «5G». Точно также годы эксплуатации 4G не освободили этот протокол от выявления многих новых уязвимостей. Свежим примером для подтверждения этого тезиса стало исследование южнокорейских специалистов по безопасности, которые в протоколе 4G обнаружили 36 новых опасных уязвимостей.

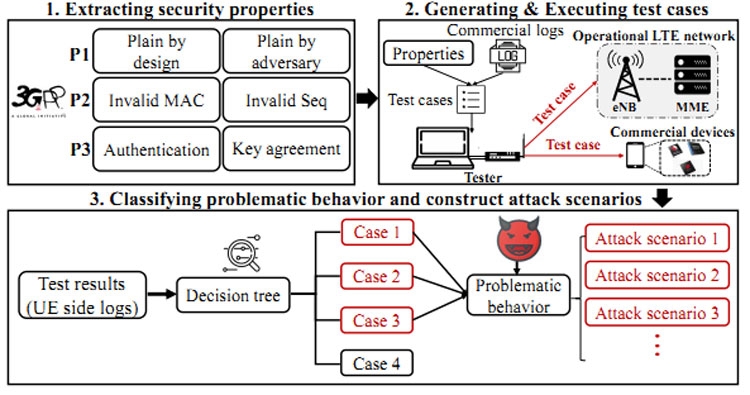

Специалисты института Korea Advanced Institute of Science and Technology (KAIST) применили к поиску уязвимостей в протоколе (в сети) LTE тот же самый метод, который используется при поиске проблемных решений в программном обеспечении для ПК и серверов. Это так называемый метод фаззинга, когда система атакуется (нагружается) последовательностью неправильных, неожиданных или случайных данных. После нагрузки изучается отклик системы и строятся сценарии защиты или углубления атаки. Эту работу можно проводить в полуавтоматическом режиме, доверяя системе внедрения процесс передачи и приёма данных, а сценарии атаки и анализ полученных данных выстраиваются в ручном режиме. Например, специалисты KAIST разработали для проверки защищённости протокола LTE и поиска уязвимостей утилиту LTEFuzz, но обещают не выкладывать её в открытый доступ, а передавать только производителям оборудования и операторам связи.

С помощью LTEFuzz было обнаружено свыше 50 уязвимостей, 36 из которых оказались совершенно новыми. Метод позволил найти 15 уже известных уязвимостей, что подтвердило правильность выбранной технологии (если о них известно, почему они оказались не закрыты?). Тестирование проводилось в сетях двух неназванных операторов и в сотрудничестве с ними, поэтому обычные пользователи не пострадали. А было выявлено много интересного. Удалось прослушать абонентов, считать данные при обмене базовых станций с устройствами, рассылать поддельные SMS, блокировать входящие вызовы, отключать абонентов от сети, управлять трафиком и делать много другого. Обо всех найденных уязвимостях, включая «дыры» в оборудовании базовых станций сотовой связи, специалисты KAIST уведомили вендоров и организации 3GPP и GSMA.